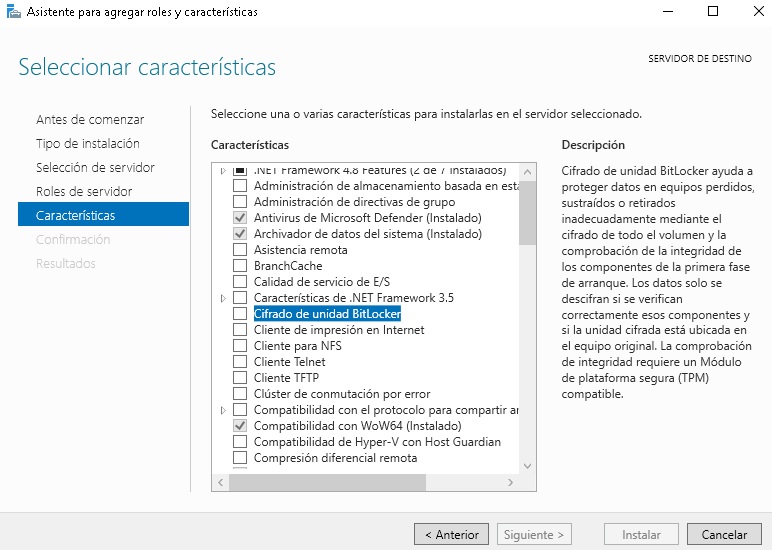

Si bien para Azure AD el proceso para equipos nuevos es bastante automatizado, en este caso habilitaremos en un directorio local la posibilidad de almacenar las claves de cifrado de los discos duros de equipos. Lo primero será instalar en nuestro Directorio Activo la nueva característica…

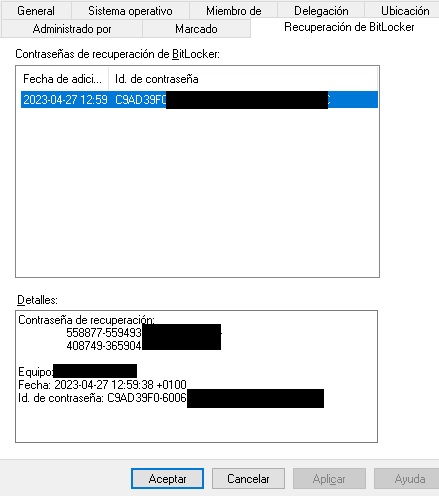

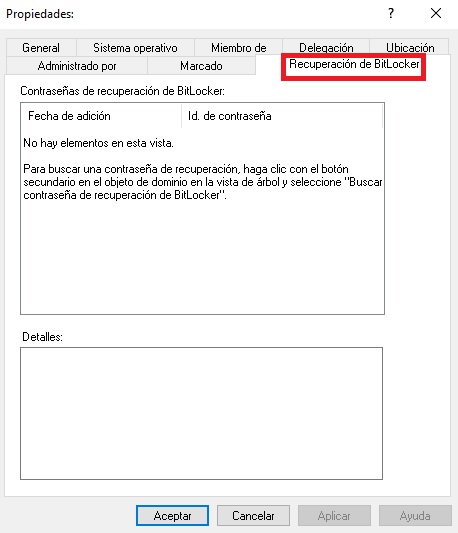

Una vez instalada desde la gestión de Usuario y equipos, al acceder a los ordenadores tendremos disponible una nueva pestaña «Recuperación de BitLocker», todavía sin información:

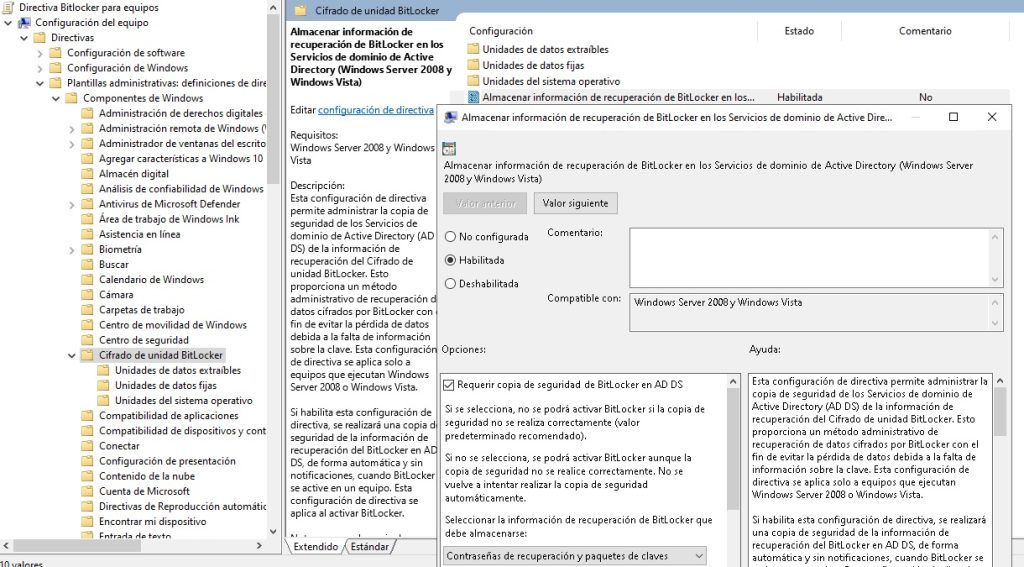

Ahora debemos definir una política de grupo acorde a nuestras necesidades, para este ejemplo cifraremos las unidades del sistema operativo y obligaremos a guardar los datos: Configuración de equipo \ Directivas \ Plantillas administrativas \ Componentes de Windows \ Cifrado de unidad BitLocker \ Almacenar información de recuperación de BitLocker en los Servicios de dominio de Active Directory

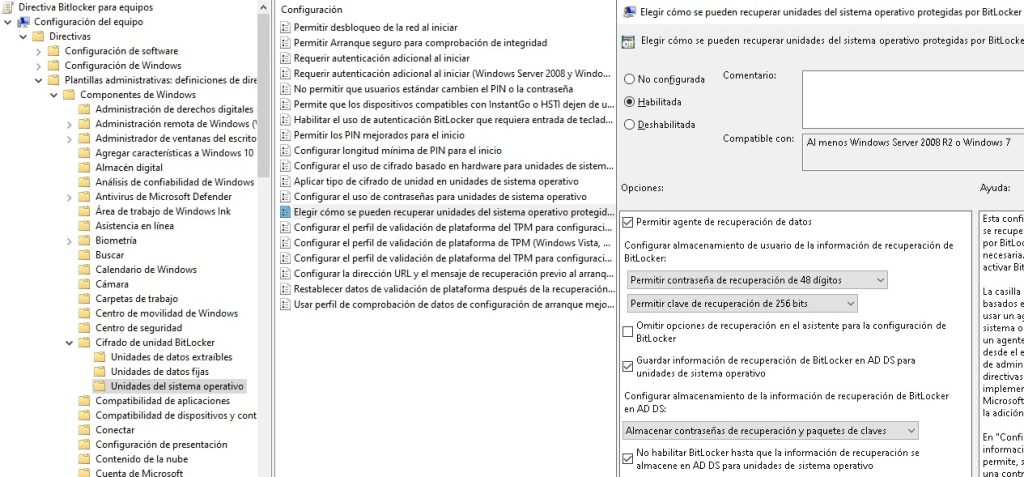

Habilitamos tambien Elegir como se pueden recuperar unidades del sistema operativo protegidas por BitLocker:

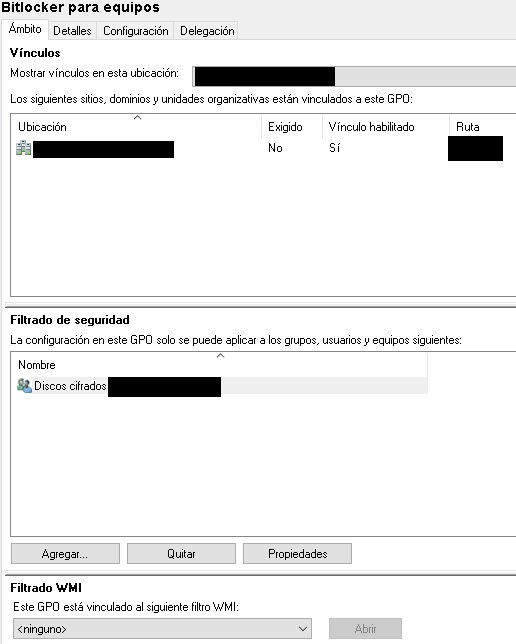

Con está política básica ya podemos filtrar la GPO para aplicarla solo a los equipos que queramos, por ejemplo portátiles:

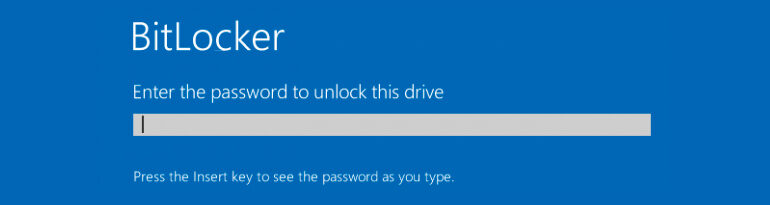

Con la parte del servidor configurada, nos dirigimos al equipo que protegeremos con BitLocker, si ya se encuentra activado el cifrado desde la consola con permisos de administrador ejecutamos:

manage-bde -protectors -get c:

Con este comando para la unidad habitual de disco duro, obtenemos la información de la encriptación, deberemos copiar «Numerical password» para el siguiente paso:

manage-bde -protectors -adbackup C: -id {AAAAAAA-BBBB-CCCC-DDDD-EEEEEEEEEEEE}

Si todo es correcto, se mostrará un mensaje de confirmación y desde nuestro directorio activo ya podremos acceder a la copia de seguridad de las claves de cifrado de BitLocker: