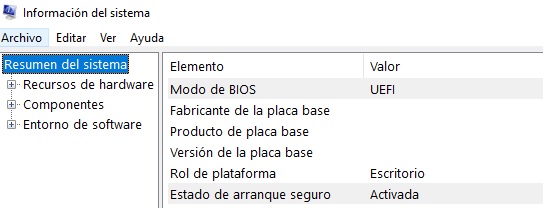

Con la llegada de Windows 11, Microsoft ha introducido varios requisitos de seguridad para poder actualizar/instalar el sistema operativo. La mayoría de equipos desde 2016 tendrán posibilidad de realizar arranque seguro (BIOS UEFI – Secure Boot), aunque puede estar deshabilitado. Para comprobarlo debemos ejecutar «msinfo» y comprobar el «modo de BIOS» y «Estado del arranque seguro»…

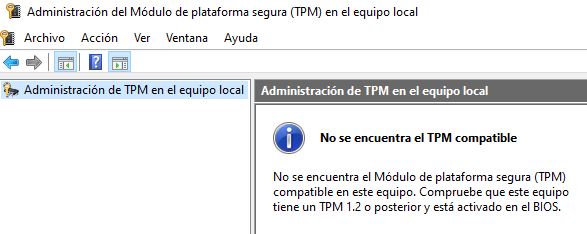

Si en lugar de «UEFI» tenemos «Legacy» deberemos cambiar en la BIOS de nuestra placa base la configuración de ambas opciones. En cuanto Trusted Platform Module, no todos los equipos vienen con este chip instalado y habilitado, para comprobarlo ejecutaremos «tpm.msc»:

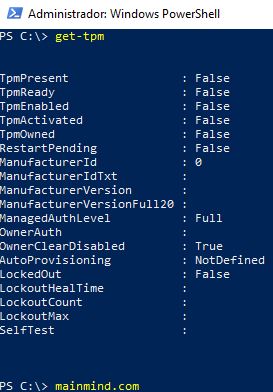

También podemos comprobarlo desde Powershell con el comando «get-tpm»:

NOTA: Si nuestro equipo tiene la opción en la BIOS para cambiar a modo UEFI y deshabilitar las opciones de «Módulo de compatibilidad heredad» y «CSM», deberemos asegurarnos de utilizar particiones GPT previamente mediante MBR2GPT, dentro de la BIOS suele encontrarse bajo el nombre «AMD fTPM Switch» o «Intel Platform Trust Technology».

¿Qué es TPM? Inicialmente se utilizaba para mejorar la privacidad de datos del usuario, los más actuales se utilizan además para securizar el propio hardware. La organización sin ánimo de lucro Trusted Computing Group (TCG) publica y mantiene las especificaciones, ahora mismo en su versión 2.0, bajo el estándar internacional ISO/IEC 118899-1:2015. Se trata de un microchip con una clave cuya parte privada nunca se expone a ningún otro componente, software, proceso o usuario (si esta se marca como no exportable), funciona de manera independiente con sus propio firmware interno, circuitos lógicos, instrucciones, no se basa en el sistema operativo y no está expuesto a sus posibles vulnerabilidades.

¿Qué diferencias existen entre TPM 1.2 y TPM 2.0? Intentando no entrar en demasiados detalles, diremos que se admiten más algoritmos (ECC P256, SHA-2 256…) se organizan en más jerarquías (EH – aprobación, SH – almacenamiento, PH – plataforma y otra nula), podríamos simplificarlo como 4 propietarios/usuarios con acceso diferentes frente a 1 de la implementación previa. Se incrementa la protección contra ataques de fuerza bruta (Anti-hammering), un ejemplo para resumir la funcionalidad: si se intenta acceder de forma incorrecta 32 veces se bloquea el acceso al TPM durante 2 horas, si un administrador de la empresa intenta desbloquear el estado de manera incorrecta se bloquea 24h pero el ordenador protegido con cifrado (BitLocker) podrá iniciar Windows aunque el TPM esté bloqueado al acceder a otra de las jerarquías.

¿Puedo añadir TPM en mi equipo? Si tu equipo es un portátil y no venía integrado ve pensando en comprar otro, si tu equipo es posterior a 2016 algunos fabricantes añaden un conector en las placas base para añadir posteriormente, por ejemplo ASUS TPM-M R.20, HPE 864279-B21, Supermicro AOM-TPM-9655V, MSI TPM 2.0, GigaByte GC-TOM2.0…

¿fTPM me serviría? Algunas placas base pueden realizar las funciones del chip físico TPM, con procesadores compatibles, por software (firmware-TPM) activable desde la BIOS, revisa igualmente la lista de CPU AMD o Intel compatibles.

¿Todo esto para qué sirve? El objetivo de estas dos tecnologías conjuntamente es mejorar la seguridad, permite entre otras cosas:

- Comprobar que durante el inicio del ordenador no se cuele ningún tipo de malware

- Utilizar la memoria de este chip para almacenar certificados que no permitan su exportación fuera del TPM

- Cifrado de contraseñas, PIN…

- DRTM: Data Retention Time Management

- Tarjetas virtuales inteligentes

- Sellado de datos – sealing data

- …

Software previo, que hasta la fecha podía llegar a funcionar sin tener TPM, son altamente recomendados utilizar conjuntamente con este tipo de chips: Bitlocker para cifrado de discos duros o Windows Hello para autenticación biométrica (SecureBio) son dos claros ejemplos.

Comprueba si tu equipo podrá actualizarse a Windows 11 con la utilidad oficial o con la alternativa WhyNotWin11

1 Comment

Comments are closed.